Microsoft confirma que fue víctima de hackers y revela la modalidad del ataque

La compañía brindó detalles sobre las prácticas de reclutamiento y extorsión que realiza el grupo denominado Lapsus$.

- Especialistas en IA ganan terreno en Perú con sueldos altamente competitivos, según líder de Coursera para Latinoamérica

- Usuarios reportan caída de YouTube: plataforma muestra error en página principal

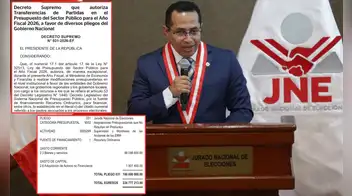

Lo que circuló hace unos días como información extraoficial, hoy se confirmó, pues Microsoft ha reconocido ser una nueva víctima del grupo de hackers denominado Lapsus$, quienes ya asestaron golpes a compañías como Nvidia, Samsung, Ubisoft y otras más del sector de comunicaciones. A pesar de ello, y a diferencia de los comunicados de las otras empresas, la marca norteamericana hizo público el modus operandi de los presuntos cibercriminales.

Al surgir la información de un posible ataque de hackers contra Microsoft que habría resultado en el robo de 37 GB de información, lo que incluía el código fuente de Bing y Cortana, la compañía se pronunció a través de un comunicado y reconoció que Lapsus$ se infiltró en sus sistemas y robó la información señalada. Así, la compañía aprovechó la ocasión para exponer el modo en que opera este grupo de hackers, a quienes identifica con intenciones de “destrucción y extorsión”.

TE RECOMENDAMOS

TEMU VS. ALIEXPRESS: ¡AQUÍ ESTÁN LOS MEJORES PRECIOS! | TECHMOOD

El documento, firmado por el Centro de inteligencia de amenazas de Microsoft, el Equipo de Detección y Respuesta y el Equipo de inteligencia de amenazas de Microsoft 365 Defender, señala que los rastros de Lapsus$ ubicaban sus operaciones en Reino Unido y América del Sur, pero, con el paso del tiempo, optaron por un sistema de ataque global.

En ese sentido, Microsoft compartió resultados de su investigación, en los que asegura que Lapsus$ opera de forma diferente a otros grupos de hackers, al concentrar parte de sus acciones en planes a los que señala como “ingeniería social”. Con ello, crean redes con personas que trabajan en las compañías que piensan atacar.

Al respecto, se comparten pruebas de las publicaciones de reclutamiento del grupo de hackers donde se invita a trabajadores de compañías importantes en el sector tecnológico y de comunicaciones a afiliarse bajo la promesa de recibir una buena paga.

Mediante ellos, Lapsus$ tiene acceso al entorno privado de comunicación de las compañías, desde donde se planea el ataque, tal y como revela el comunicado de Microsoft.

PUEDES VER: WhatsApp: ¿sabes cómo activar la ‘cámara secreta’ de la app y para qué puedes utilizarla?

“Los actores detrás de DEV-0537 (nombre clave de Lapsus$) centraron sus esfuerzos de ingeniería social para recopilar conocimientos sobre las operaciones comerciales de su objetivo. Dicha información incluye conocimiento íntimo sobre los empleados, las estructuras de los equipos, las mesas de ayuda, los flujos de trabajo de respuesta a crisis y las relaciones de la cadena de suministro. Ejemplos de estas tácticas de ingeniería social incluyen enviar spam a un usuario objetivo con mensajes de autenticación multifactor y llamar al servicio de asistencia de la organización para restablecer las credenciales de un objetivo” advirtieron.

Finalmente, Microsoft ha asegurado que, aunque el grupo de cibercriminales tuvo cierto éxito en su intrusión, la información de usuarios no se vio comprometida en ningún momento, por lo que las investigaciones seguirán su curso con normalidad.